Postavljanje SSH-a na CentOS 7

SSH (secure shell) - protokol za stvaranje šifrirane veze između klijenta i poslužitelja. Zahvaljujući ovoj tehnologiji možete daljinski upravljati računalom. Interakcija s uslužnim programom odvija se na terminalu, a ona se zadano dodaje operativnom sustavu CentOS 7. Stoga danas želimo detaljno razmotriti proceduru standardne konfiguracije, koja će biti korisna svakome tko radi s SSH-om.

Sadržaj

Konfigurirajte SSH na CentOS 7

Proces konfiguracije je individualan za svakog administratora sustava, ali još uvijek postoji nekoliko stavki koje su korisne za sve korisnike. U ovom članku govorit ćemo ne samo o komponenti poslužitelja, već io klijentskoj komponenti, te također naznačiti koji uređaj izvodi određenu radnju.

Instaliranje komponenti i pokretanje poslužitelja

Već smo rekli da je SSH standardno dodan na popis sistemskih knjižnica CentOS 7, ali ponekad iz nekog razloga nedostaju potrebne komponente na računalu. U tom slučaju morat će dodati, a zatim aktivirati poslužitelj.

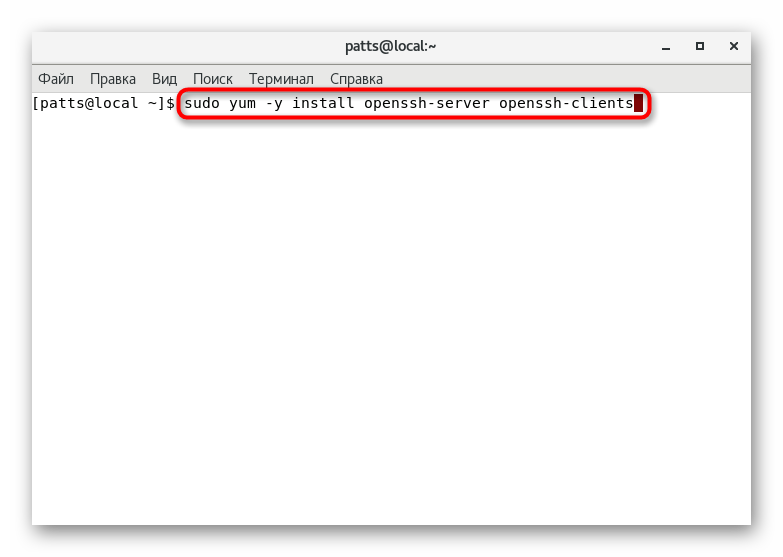

- Otvorite Terminal i upišite

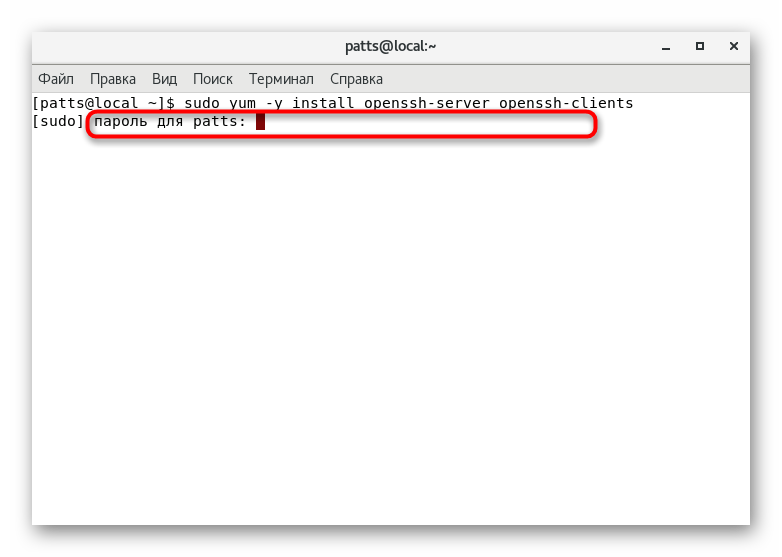

sudo yum -y install openssh-server openssh-clientsnaredbusudo yum -y install openssh-server openssh-clientstamo. - Provjeri autentičnost računa superkorisnika unosom lozinke. Napominjemo da se znakovi uneseni na taj način ne prikazuju u nizu.

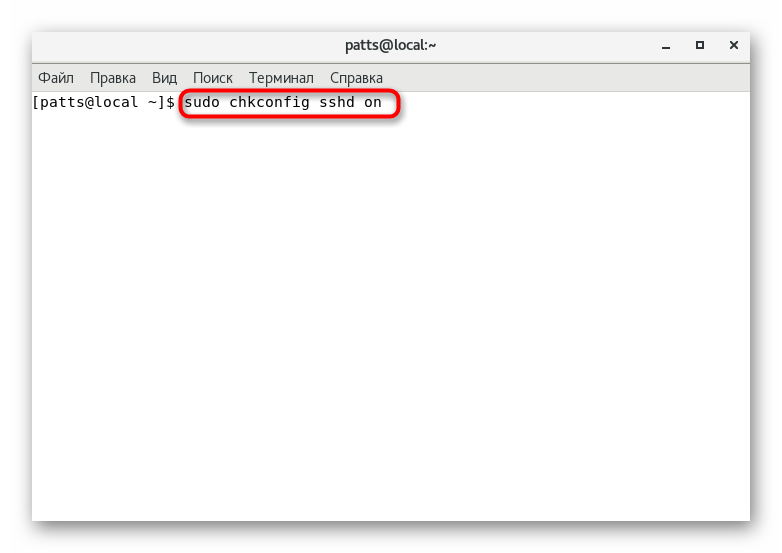

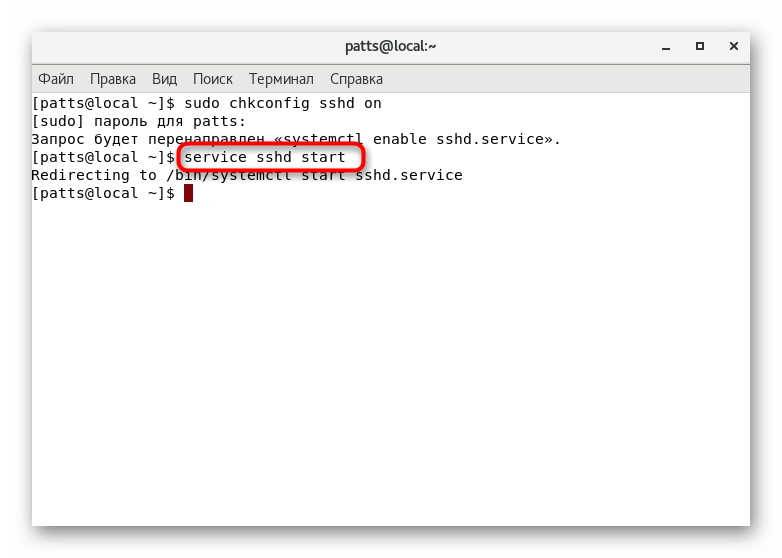

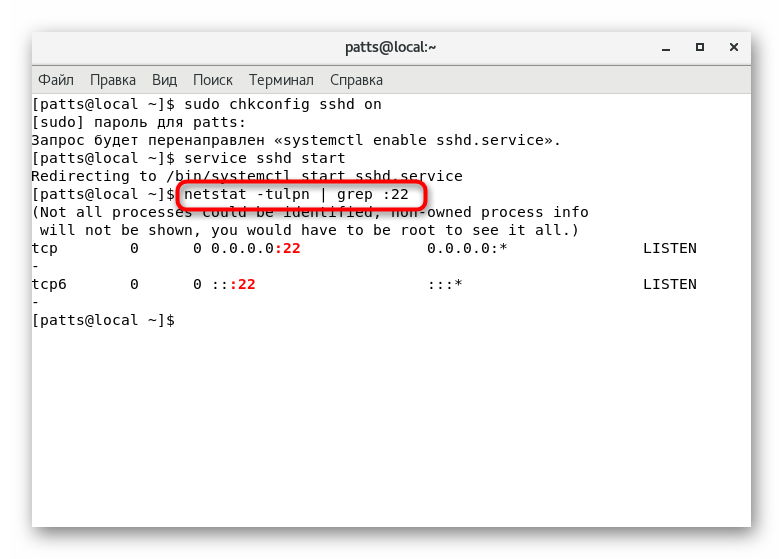

- Pokrenite provjeru konfiguracije s

sudo chkconfig sshd on. - Zatim pokrenite samu SSH uslugu, navodeći

service sshd start. - Ostaje samo za provjeru je li otvoren zadani port. Da biste to učinili, koristite liniju

netstat -tulpn | grep :22netstat -tulpn | grep :22.

Nakon uspješnog dovršetka gore navedenih uputa, možete se sigurno premjestiti na početak konfiguracije. Željeli bismo skrenuti vašu pozornost na činjenicu da je potrebno pročitati obavijesti prikazane na zaslonu tijekom aktiviranja naredbi. Mogu ukazivati na pojavu određenih pogrešaka. Pravovremena ispravka svih problema pomoći će izbjeći daljnje probleme.

Uređivanje konfiguracijske datoteke

Naravno, konfiguracijsku datoteku uređuje samo administrator sustava. Međutim, želimo pokazati kako ga pokrenuti u uređivaču teksta i koje stavke treba prvo naglasiti.

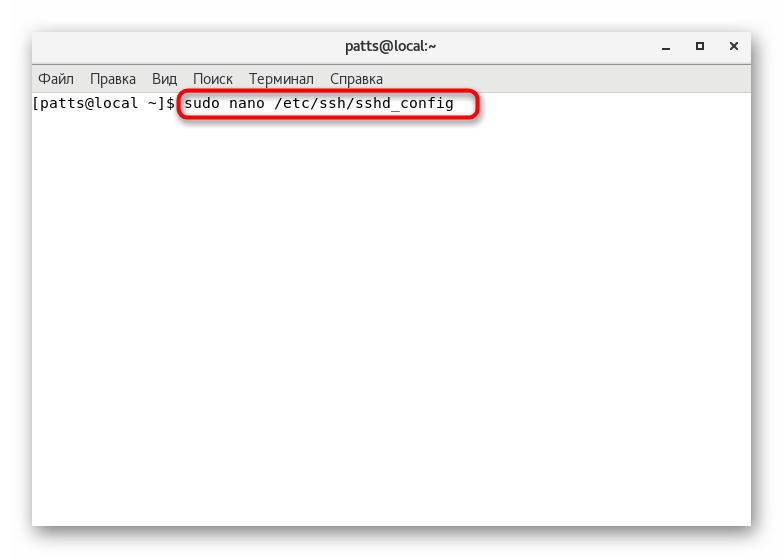

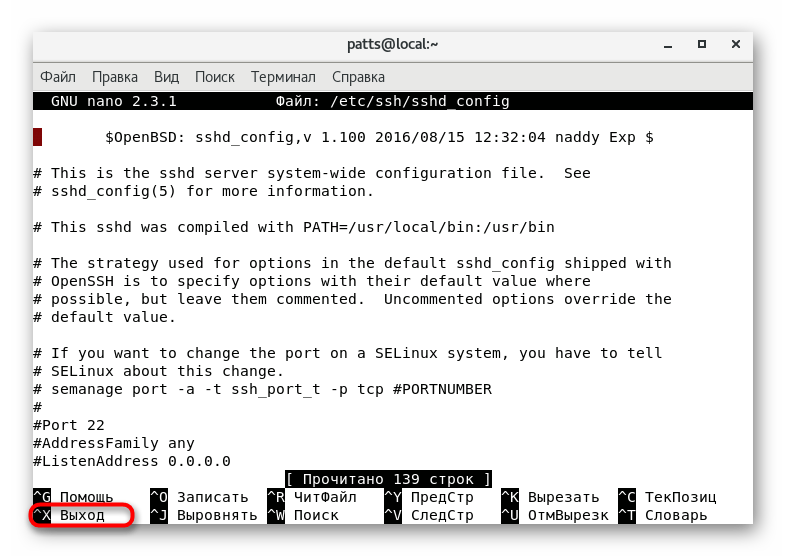

- Preporučujemo da koristite nano editor koji se može instalirati pomoću naredbe

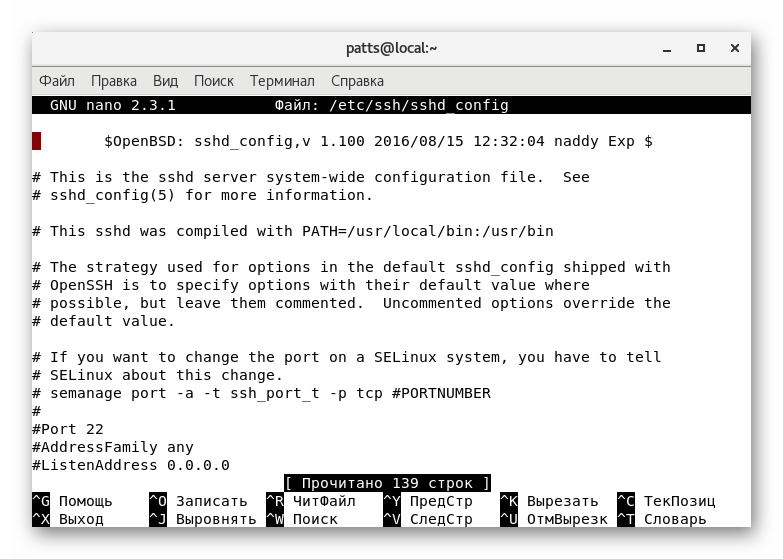

sudo yum install nano. Po dovršetku instalacije pokrenite konfiguracijsku datoteku prekosudo nano /etc/ssh/sshd_config. - Bit ćete upoznati sa svim dostupnim opcijama. Neki od njih su komentirani, tj. Ispred parametra postoji znak # . U skladu s tim, uklanjanjem ovog simbola poništavate parametar i bit će valjan. Standardni port možete promijeniti promjenom vrijednosti niza "Port" u bilo koji drugi. Osim toga, preporuča se instalirati drugi protokol pomoću "Protocol 2" . Zatim će se povećati razina sigurnosti.

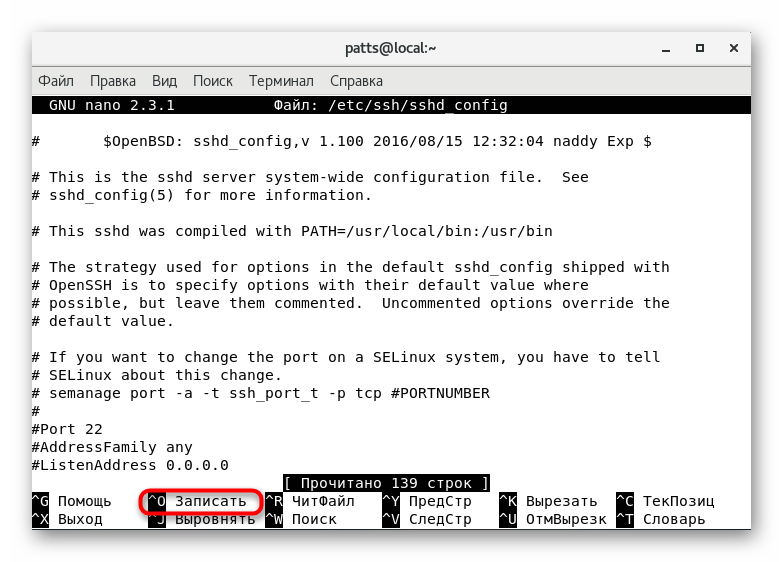

- Te i druge parametre mijenja samo administratorska postavka. Detaljne informacije o svakoj od njih mogu se naći u službenim dokumentima SSH-a. Kada je uređivanje završeno, spremite promjene pritiskom na tipku Ctrl + O.

- Koristite Ctrl + X za izlaz iz urednika.

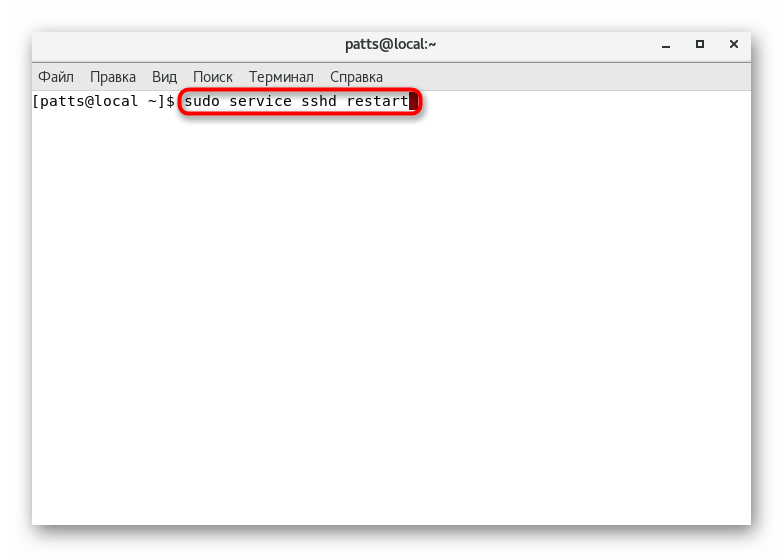

- Ponovno pokrenite uslugu putem

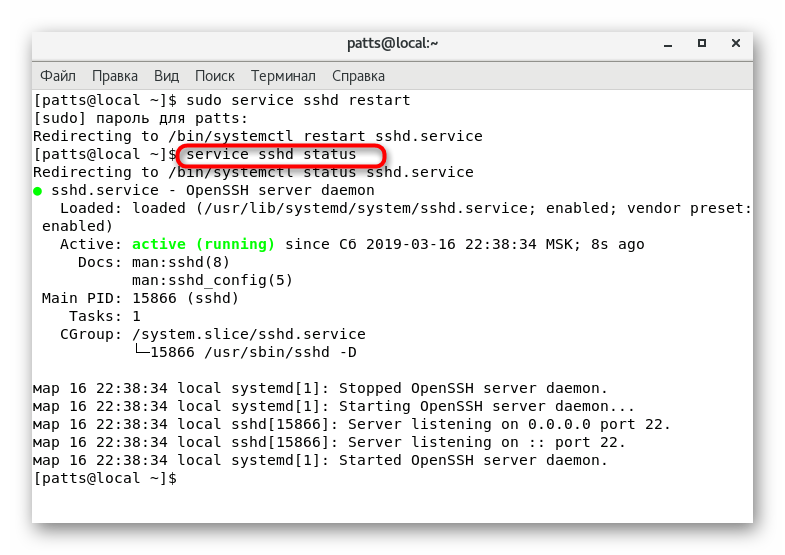

sudo service sshd restartkako bi promjene stupile na snagu. - Tada možete provjeriti SSH status kako biste bili sigurni da radi, putem

service sshd status.

Uređivanjem konfiguracijske datoteke mijenjaju se brojni parametri, no glavni proces - dodavanje i konfiguriranje ključeva - vrši se pomoću posebnih naredbi o kojima želimo dalje razgovarati.

Stvaranje para RSA ključeva

RSA kriptografski algoritam (kratica za imena Rivest, Shamir i Adleman) koristi SSH uslugu za stvaranje para ključeva. Ova akcija vam omogućuje maksimalnu zaštitu dijelova klijenta i poslužitelja prilikom povezivanja. Morat ćete koristiti oba lanca kako biste stvorili par ključeva.

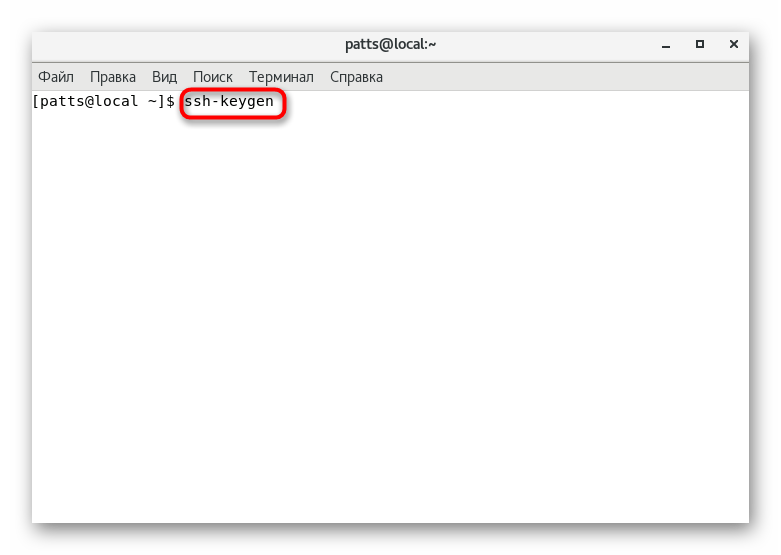

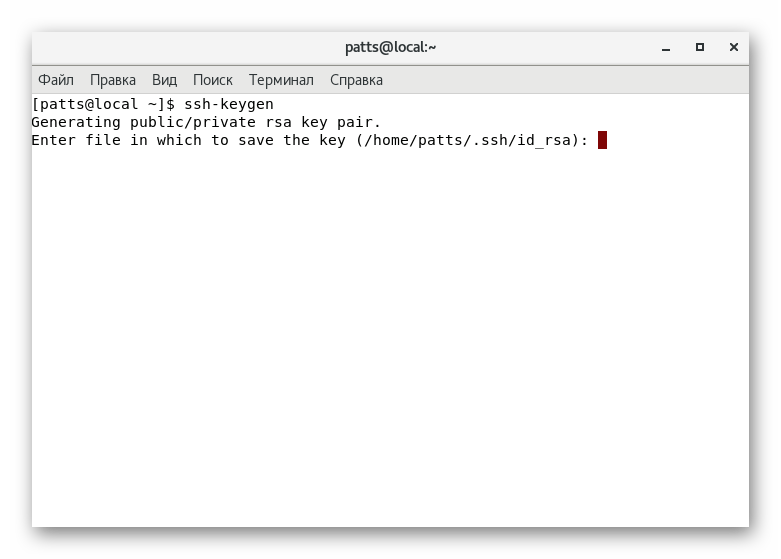

- Prvo idite na klijentsko računalo i upišite

ssh-keygenu konzolu. - Nakon aktivacije pojavit će se novi redak u kojem ćete morati odrediti put za spremanje ključa. Ako želite napustiti zadano mjesto, nemojte ništa unositi, već jednostavno pritisnite tipku Enter .

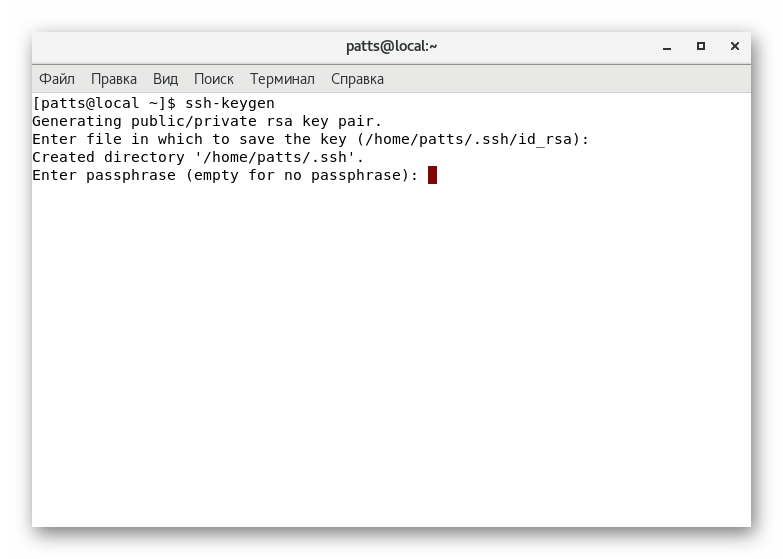

- Zatim se kreira fraza lozinke. Osigurat će sigurnost od neovlaštenog pristupa sustavu. Nakon izrade lozinke morat ćete je ponoviti.

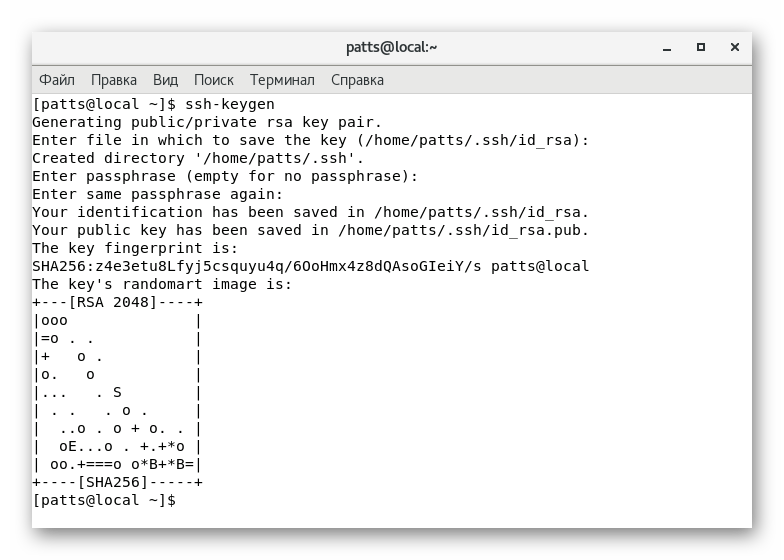

- U ovoj generaciji postupak je završen. Na zaslonu ćete vidjeti samu tipku i nasumičnu sliku koja mu je dodijeljena.

Nakon uspješnog dovršetka gore navedenih smjernica, pojavit će se javni i privatni ključevi, koji će se koristiti za autentikaciju s poslužiteljem u budućnosti. Međutim, da biste to učinili, ključ se mora prenijeti na poslužitelj i onemogućiti unos lozinke.

Kopiranje javnog ključa na poslužitelj

Kao što je gore spomenuto, kopiranje ključa potrebno je za daljnju provjeru autentičnosti bez lozinki. Učiniti takvo djelovanje može biti jedan od tri načina, od kojih će svaki biti najoptimalniji u određenim situacijama. Pogledajmo ih sve u redu.

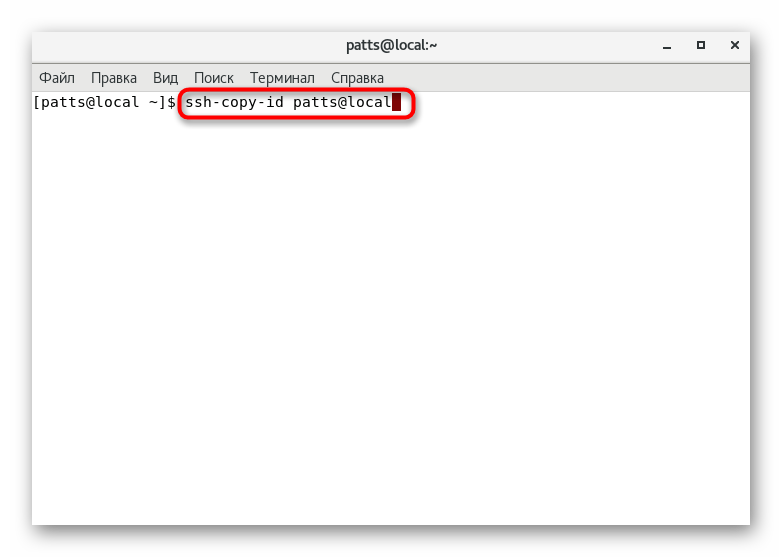

Ssh-copy-id program

Kopiranje javnog ključa kroz uslužni program ssh-copy-id najjednostavnija je metoda. Međutim, pogodan je samo ako je ovaj alat prisutan na računalu. Morate registrirati samo jedno ssh-copy-id username@remote_host , gdje je username @ remote_host korisničko ime i host udaljenog poslužitelja.

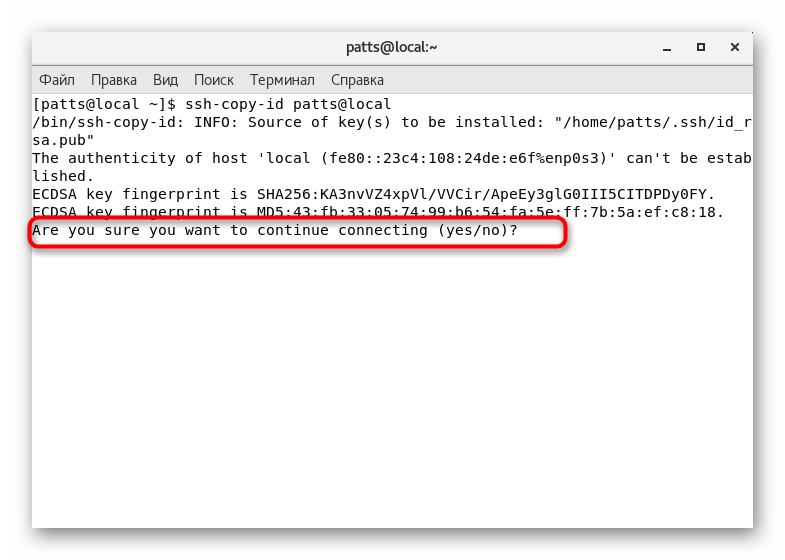

Ako je veza uspostavljena prvi put, na zaslonu ćete vidjeti poruku slične prirode:

The authenticity of host '111.111.11.111 (111.111.11.111)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)?

To znači da poslužitelj nije na popisu pouzdanih izvora i pitat će se je li vrijedno napraviti daljnju vezu. Odaberite opciju yes .

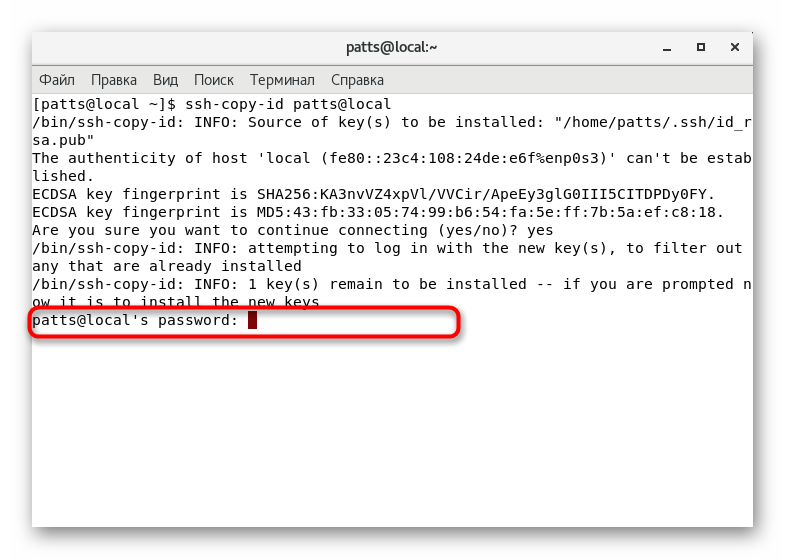

Ostaje samo unos lozinke za račun poslužitelja, a postupak kopiranja putem gore navedenog alata bit će uspješno dovršen.

Kopiranje javnog ključa preko SSH-a

U nedostatku uslužnog programa ssh-copy-id , preporučujemo korištenje standardnih značajki SSH alata, ako, naravno, imate pristup računu poslužitelja. Istovar ključeva vrši se putem regularne veze, i to:

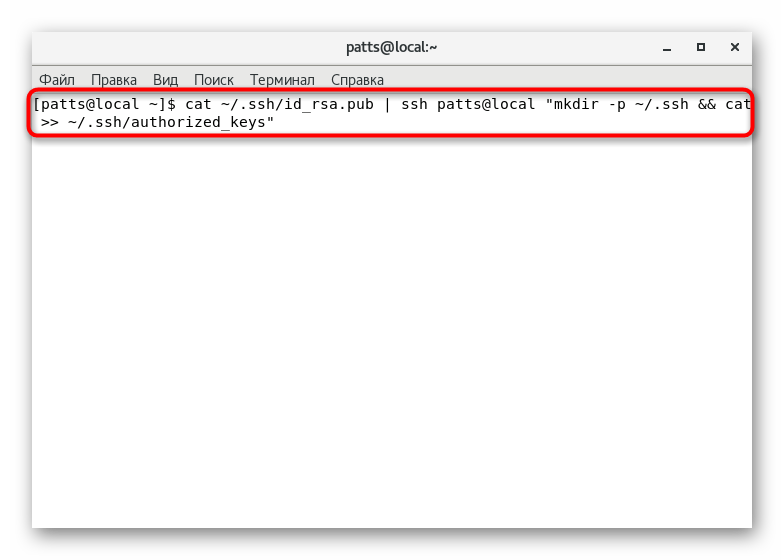

- Naredba cat omogućuje vam da pročitate i odmah dodate ključ u datoteku na računalu poslužitelja. Da biste to učinili, upišite

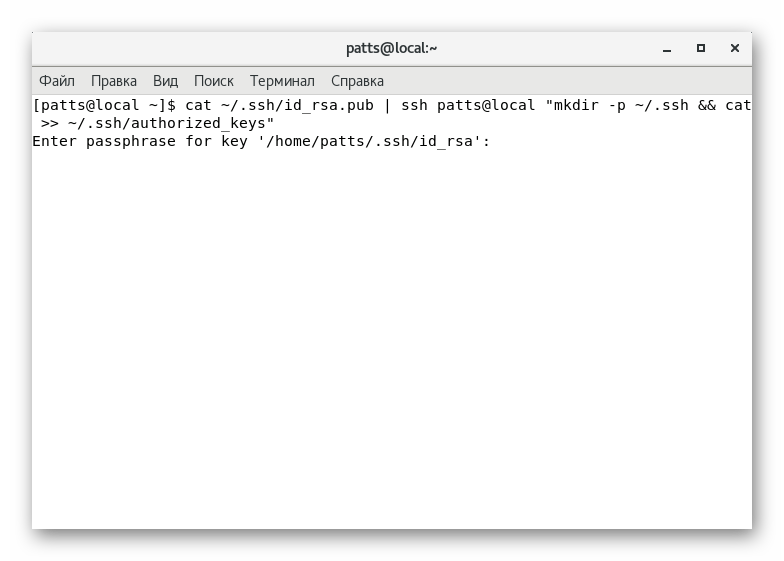

cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys", gdje je username @ remote_host naziv računa i glavnog računala udaljenog računala. Imajte na umu da će opcija >> dodavati ključ do kraja datoteke, a ne prepisati ga u potpunosti. Stoga će se spremiti i prethodno unesene tipke. - Za povezivanje unesite zaporku.

- Ne zaboravite ponovno pokrenuti poslužitelj preko

sudo service sshd restartza ažuriranje popisa ključeva.

Ručno kopiranje javnog ključa

Ponekad postoje situacije kada je nemoguće koristiti uslužni program ssh-copy-id , a nema ni pristupa lozinkom. Nakon toga kopiranje se obavlja ručno.

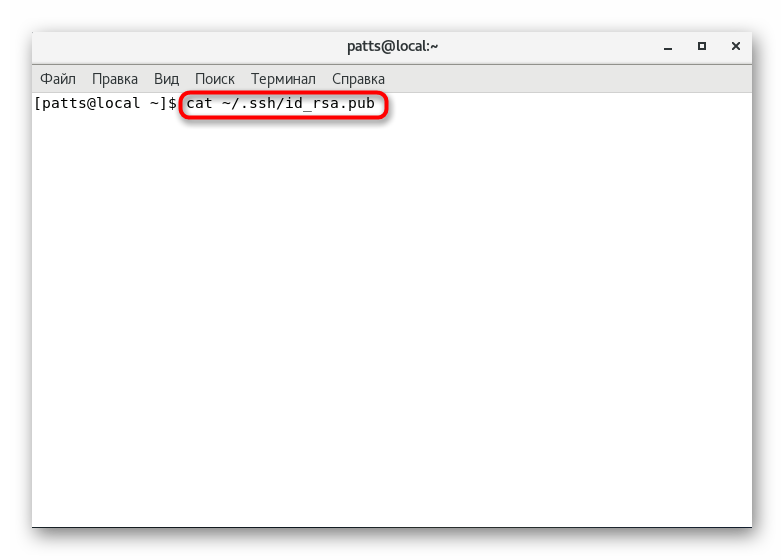

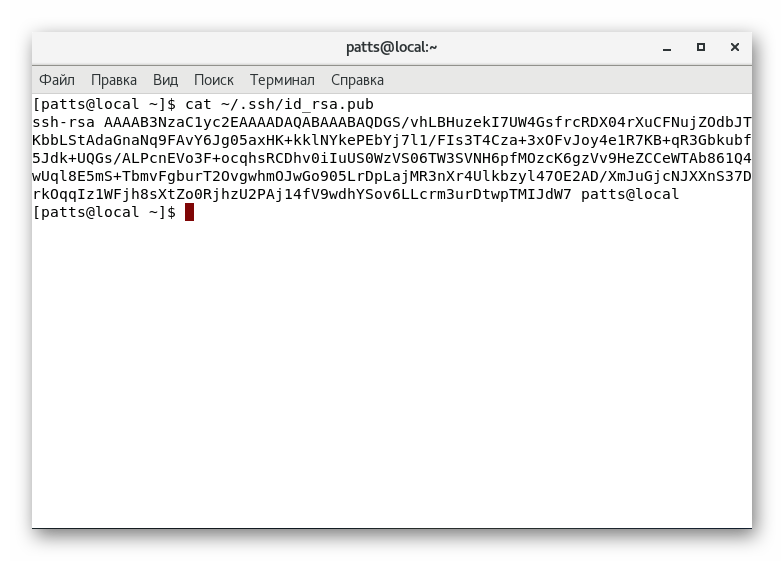

- Prvo pronađite ovaj ključ kroz poznatu cat naredbu upisivanjem

cat ~/.ssh/id_rsa.pubu konzolu. - Kopirajte njegov sadržaj u zasebnu datoteku.

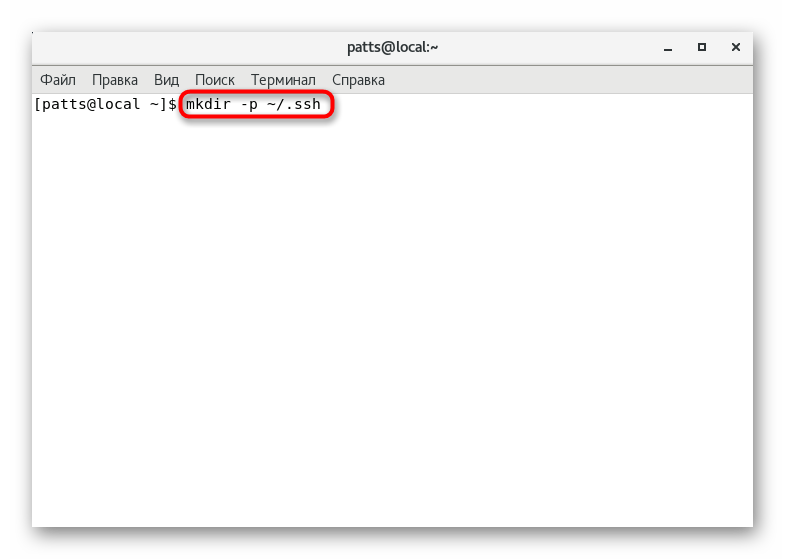

- Povežite se s udaljenim računalom pomoću bilo koje prikladne metode i stvorite direktorij

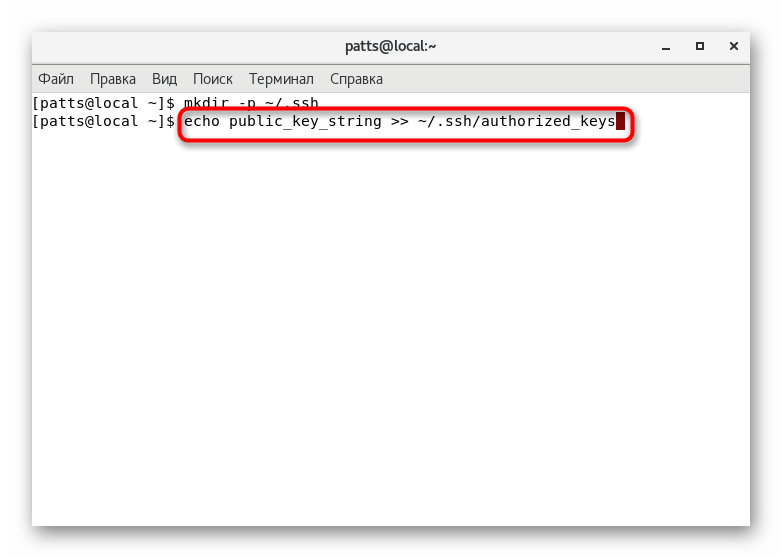

mkdir -p ~/.ssh. Naredba neće učiniti ništa ako direktorij već postoji. - Ostaje samo unos podataka u datoteku "authorized_keys" .

echo public_key_string >> ~/.ssh/authorized_keysnaredbaecho public_key_string >> ~/.ssh/authorized_keysće dodati ključ u datoteku ili će prvo stvoriti datoteku ako ona nedostaje. Umjesto "public_key_string", trebate umetnuti prethodno dobiveni niz s ključem.

Time je uspješno dovršen postupak kopiranja ključa. Zbog toga je provjera autentičnosti poslužitelja sada dostupna unosom ssh username@remote_host . Međutim, možete se povezati putem zaporke, što smanjuje sigurnost takve mreže.

Onemogući provjeru autentičnosti zaporke

Onemogućavanjem mogućnosti prijave s lozinkom, zaobilazeći ključ, takva udaljena veza postaje manje sigurna. Stoga je preporučljivo deaktivirati ovu značajku kako biste spriječili neovlaštenu provjeru neovlaštenih korisnika.

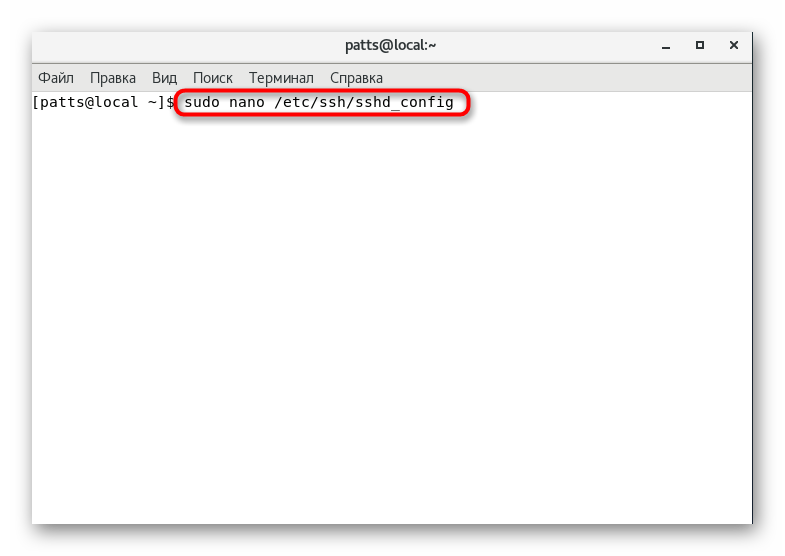

- Na udaljenom poslužitelju pokrenite SSH konfiguracijsku datoteku preko

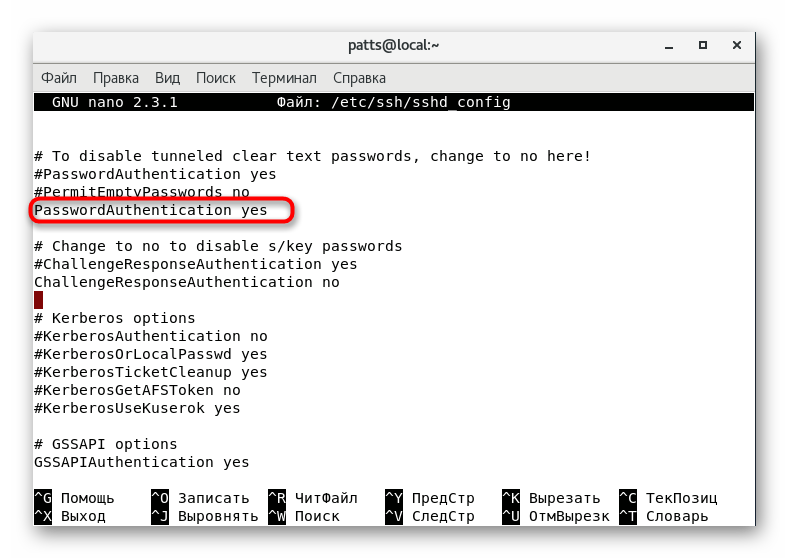

sudo nano /etc/ssh/sshd_config. - Pronađite parametar PasswordAuthentication i promijenite vrijednost na

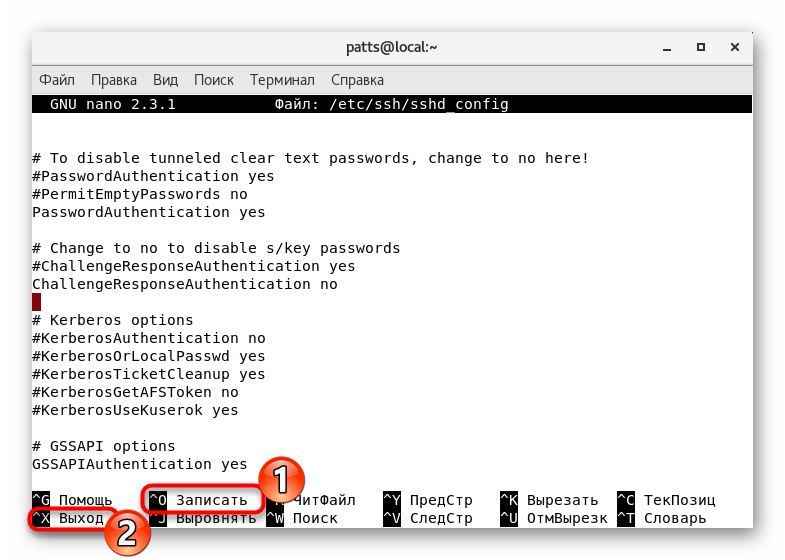

no. - Spremite promjene i dovršite rad u uređivaču teksta.

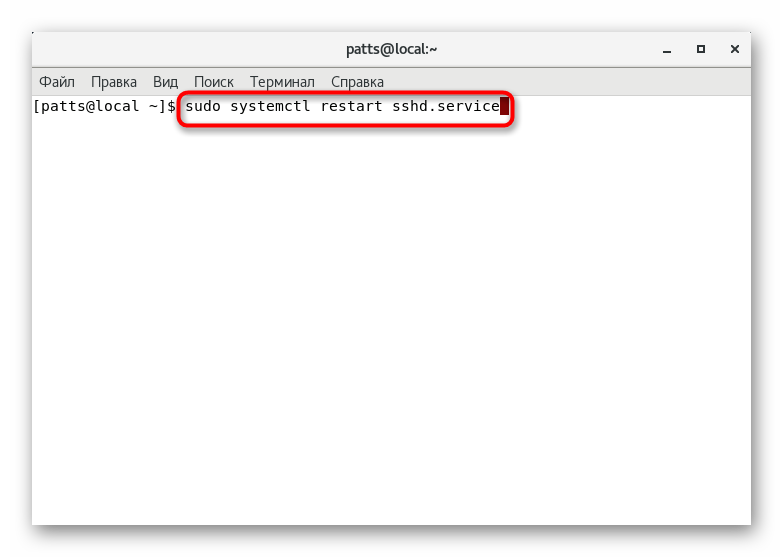

- Novi parametar stupa na snagu tek nakon ponovnog pokretanja usluge

sudo systemctl restart sshd.service.

Ovaj članak, u kojem ste upoznati s osnovnim konfiguracijskim točkama SSH protokola, završava se. Preporučujemo da pregledate sadržaj izlaza nakon aktiviranja naredbi, jer ponekad postoje opisi pogrešaka. Potražite njihovo rješenje u službenim dokumentima alata ili distribucije CentOS-a.