Instaliranje OpenVPN-a u Ubuntuu

Neki korisnici su zainteresirani za stvaranje privatne virtualne mreže između dva računala. Pruža zadatak uz pomoć VPN tehnologije (Virtual Private Network). Veza se provodi putem otvorenih ili zatvorenih uslužnih programa i programa. Nakon uspješne instalacije i konfiguracije svih komponenti, postupak se može smatrati kompletnim, a veza sigurno. Nadalje, željeli bismo detaljno razmotriti implementaciju razmatrane tehnologije kroz OpenVPN klijent u operacijskom sustavu baziranom na Linux kernelu.

Sadržaj

Instalirajte OpenVPN u Linuxu

Budući da većina korisnika koristi distribucije temeljene na Ubuntuu, danas će se upute temeljiti na tim verzijama. U drugim slučajevima, temeljna razlika u instalaciji i konfiguraciji OpenVPN-a nećete primijetiti, osim ako morate slijediti sintaksu distribucije, o kojoj možete pročitati u službenim dokumentima vašeg sustava. Nudimo vam da se upoznate s cijelim procesom korak po korak kako biste detaljno razumjeli svaku akciju.

Svakako imajte na umu da se rad OpenVPN-a odvija kroz dva čvora (računalo ili poslužitelj), što znači da se instalacija i konfiguracija odnosi na sve sudionike veze. Naš sljedeći tutorial će se fokusirati na rad s dva izvora.

Korak 1: Instalirajte OpenVPN

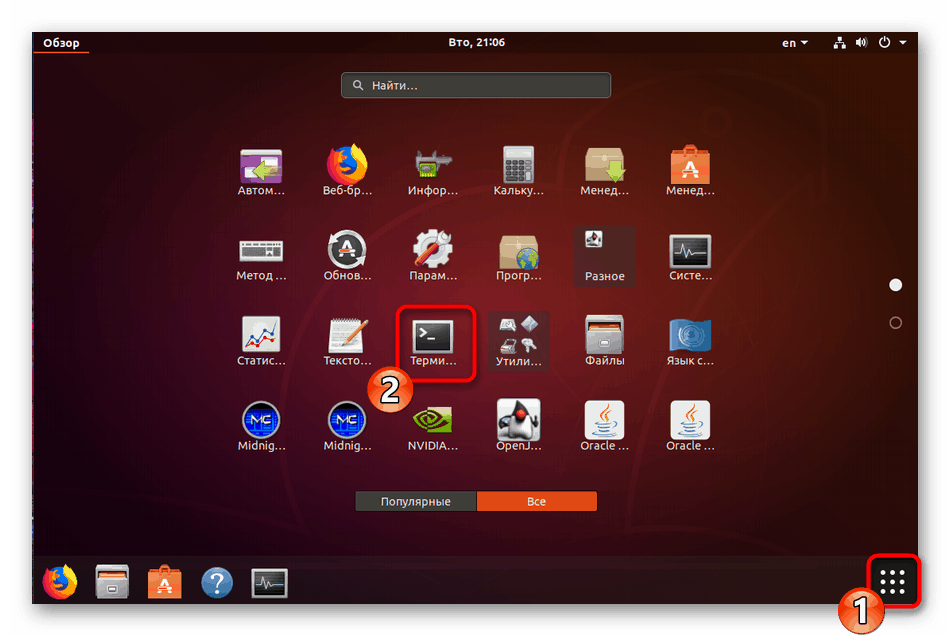

Naravno, trebate početi s dodavanjem svih potrebnih knjižnica na računala. Pripremite se na činjenicu da će se za izvršavanje zadatka koristiti isključivo ugrađeni u operativni sustav "Terminal" .

- Otvorite izbornik i pokrenite konzolu. To možete učiniti i pritiskom kombinacije tipki Ctrl + Alt + T.

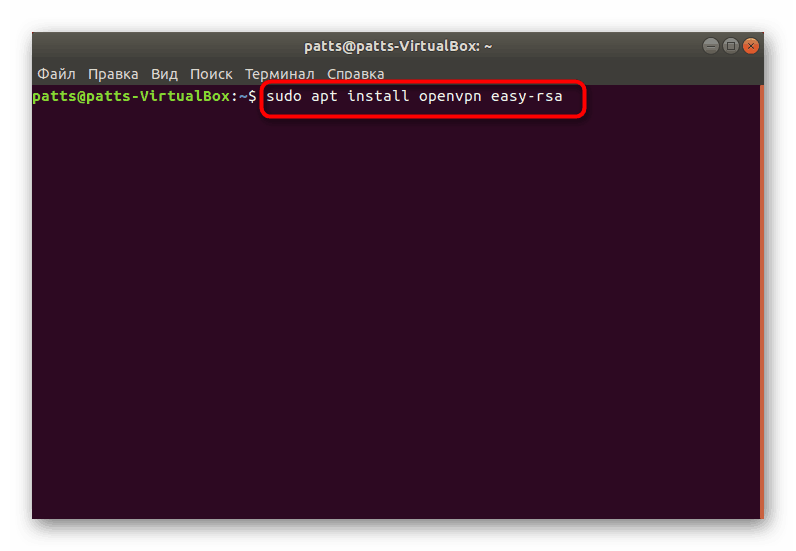

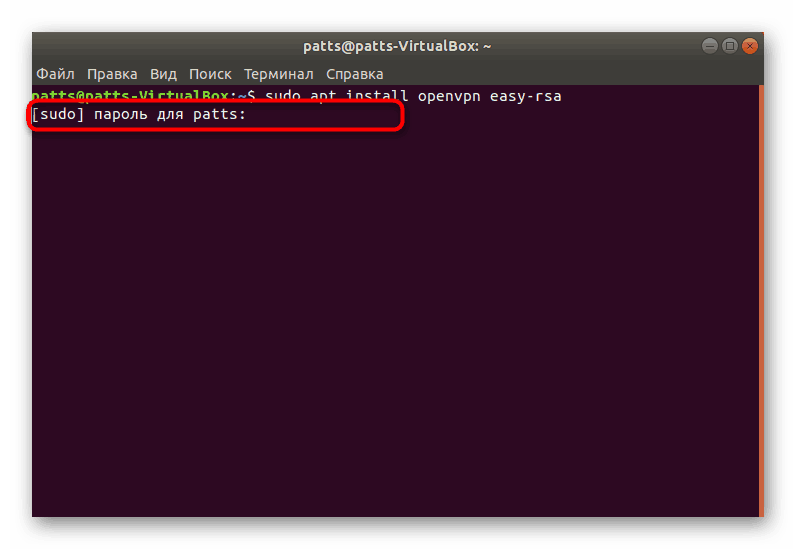

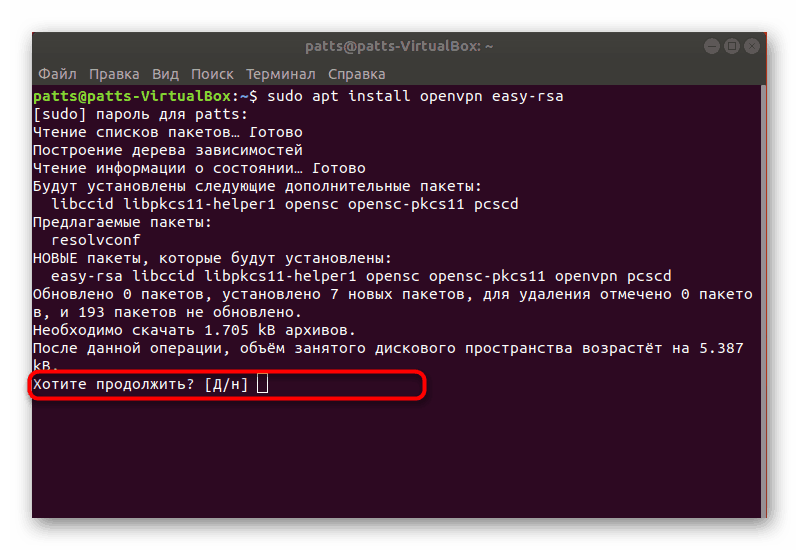

- Registrirajte

sudo apt install openvpn easy-rsaza instalaciju svih potrebnih spremišta. Nakon unosa pritisnite Enter . - Navedite zaporku za račun superkorisnika. Znakovi pri upisivanju se ne prikazuju u polju.

- Potvrdite dodavanje novih datoteka odabirom odgovarajuće opcije.

Idite na sljedeći korak samo kada se instalacija obavlja na oba uređaja.

Korak 2: Stvaranje i konfiguriranje tijela za izdavanje certifikata

Centar za specifikacije je odgovoran za provjeru javnih ključeva i osigurava snažno šifriranje. Stvara se na uređaju na koji će se kasnije povezati drugi korisnici, stoga otvorite konzolu na željenom računalu i slijedite ove korake:

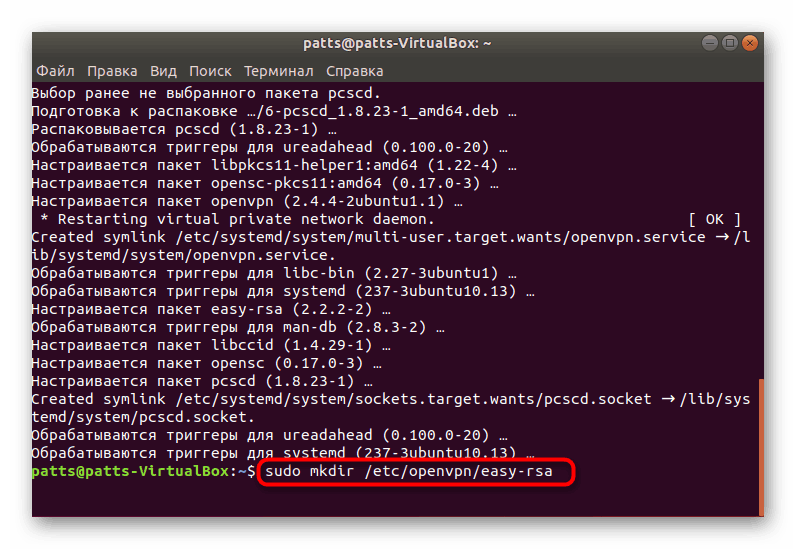

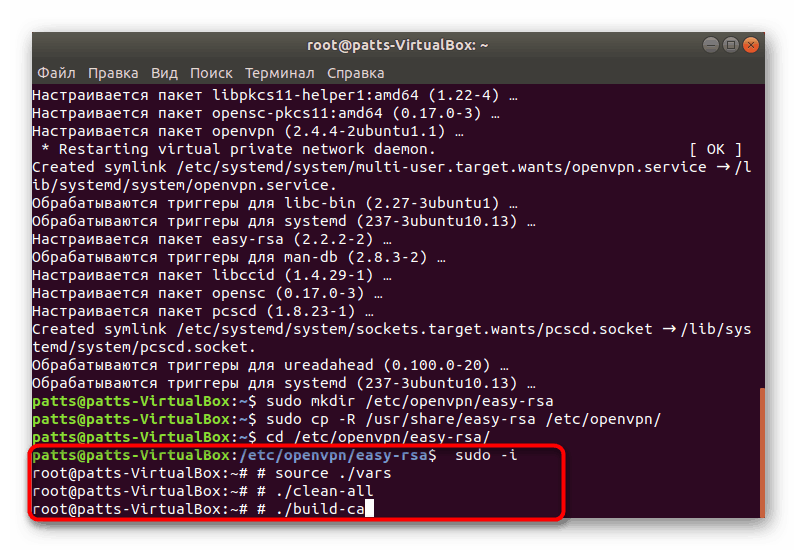

- Najprije je stvorena mapa za spremanje svih ključeva. Možete ga staviti bilo gdje, ali bolje je pronaći sigurno mjesto. Koristite

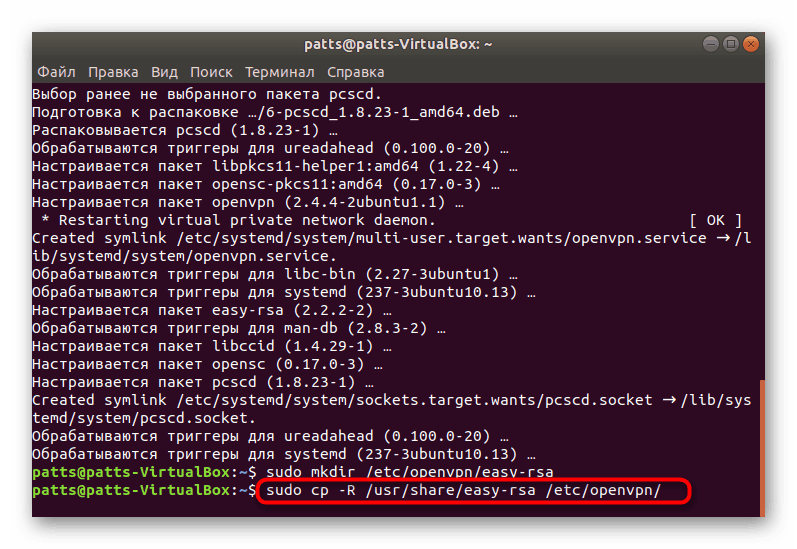

sudo mkdir /etc/openvpn/easy-rsa, gdje je / etc / openvpn / easy-rsa mjesto za stvaranje direktorija. - Dalje u ovoj mapi je potrebno postaviti easy-rsa dodatke, a to se radi preko

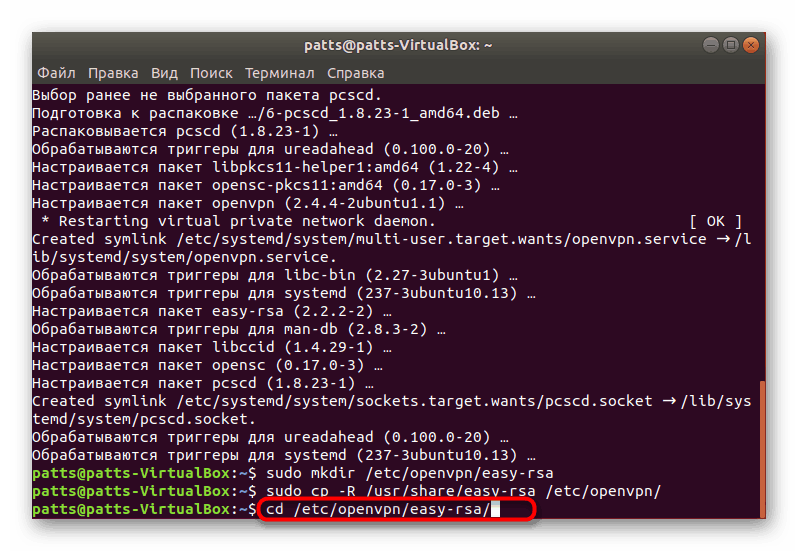

sudo cp -R /usr/share/easy-rsa /etc/openvpn/. - Centar za certifikaciju kreira se u spremnom direktoriju. Najprije idite na ovu mapu

cd /etc/openvpn/easy-rsa/. - Zatim zalijepite sljedeću naredbu u polje:

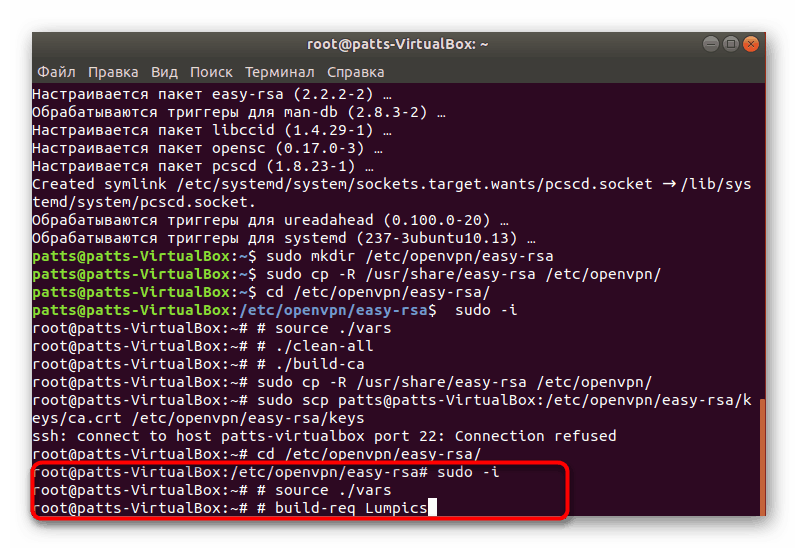

sudo -i

# source ./vars

# ./clean-all

# ./build-ca

Dok se poslužiteljsko računalo može ostaviti na miru i premjestiti na klijentske uređaje.

Korak 3: Konfigurirajte klijentske certifikate

Uputa, koju ćete upoznati u nastavku, morat će se provesti na svakom klijentskom računalu kako bi se organizirala sigurna veza koja ispravno funkcionira.

- Otvorite konzolu i upišite

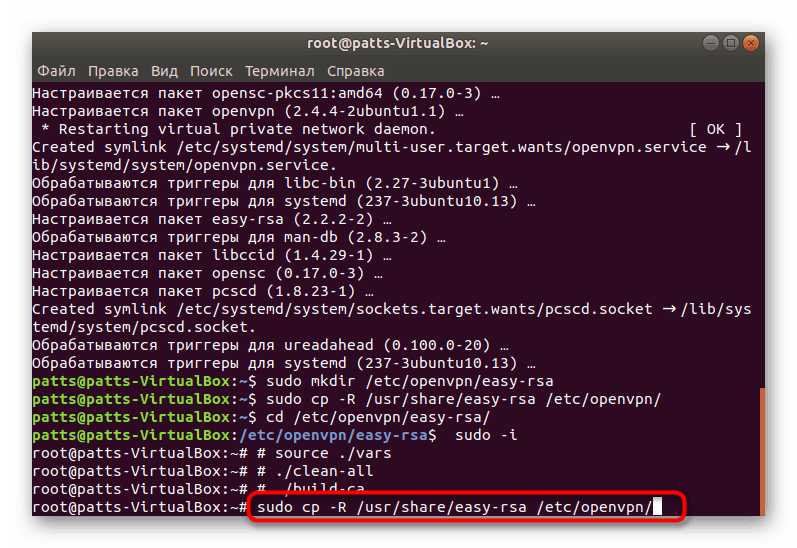

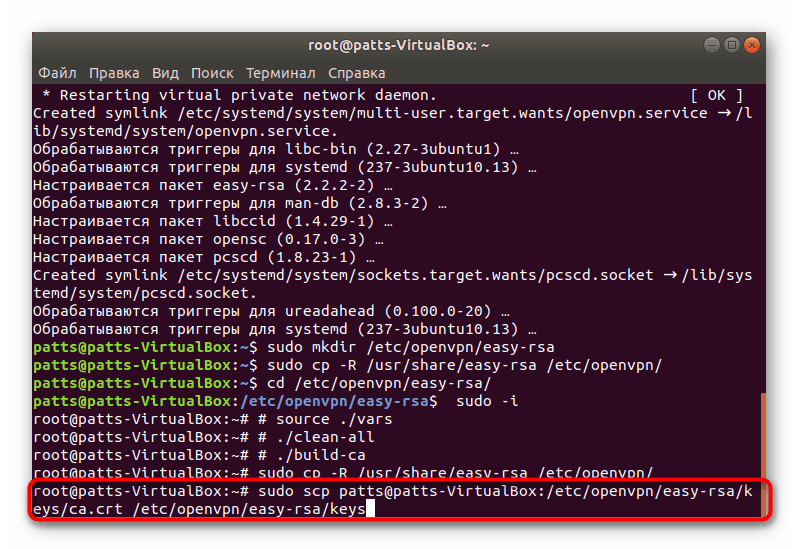

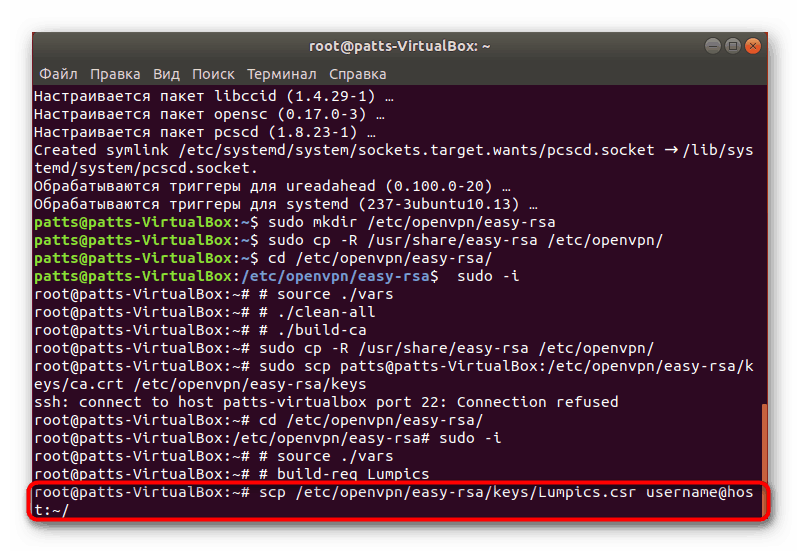

sudo cp -R /usr/share/easy-rsa /etc/openvpn/kako biste kopirali sve potrebne skripte alata. - Ranije je na računalu poslužitelja stvorena zasebna datoteka certifikata. Sada ga treba kopirati i smjestiti u mapu s ostalim komponentama. Najlakši način da to učinite je putem

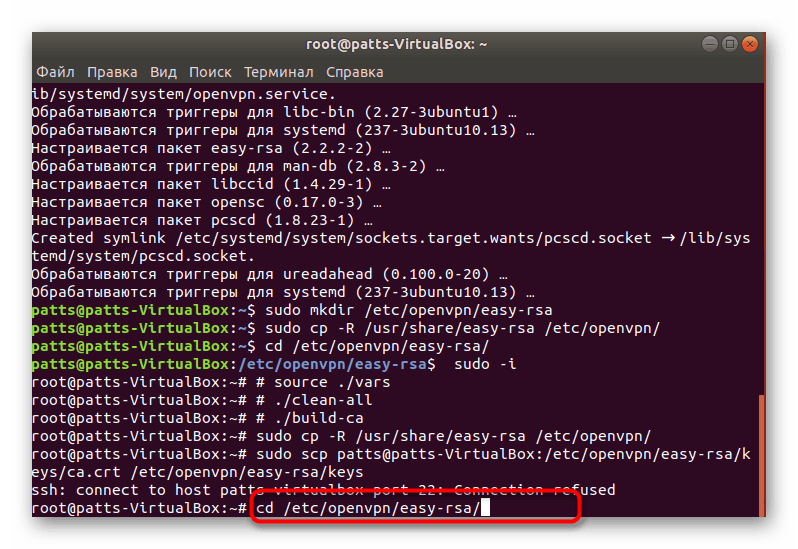

sudo scp username@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys, pri čemu je username @ host adresa opreme s koje preuzimate. - Ostaje samo stvaranje osobnog tajnog ključa kako bi ga u budućnosti povezali. Učinite to tako da odete na mapu za pohranu

cd /etc/openvpn/easy-rsa/scripts. - Za izradu datoteke upotrijebite naredbu:

sudo -isoringpcrepair.com

# source ./vars

# build-req![Stvaranje privatnog ključa na Ubuntu klijentskom računalu]()

soringpcrepair.com u ovom slučaju, navedeno ime datoteke. Generirani ključ mora nužno biti u istom direktoriju s drugim ključevima.

- Ostaje samo slanje gotovog pristupnog ključa poslužiteljskom uređaju radi autentikacije vaše veze. To se postiže pomoću iste naredbe kroz koju je izvršeno preuzimanje. Morate unijeti

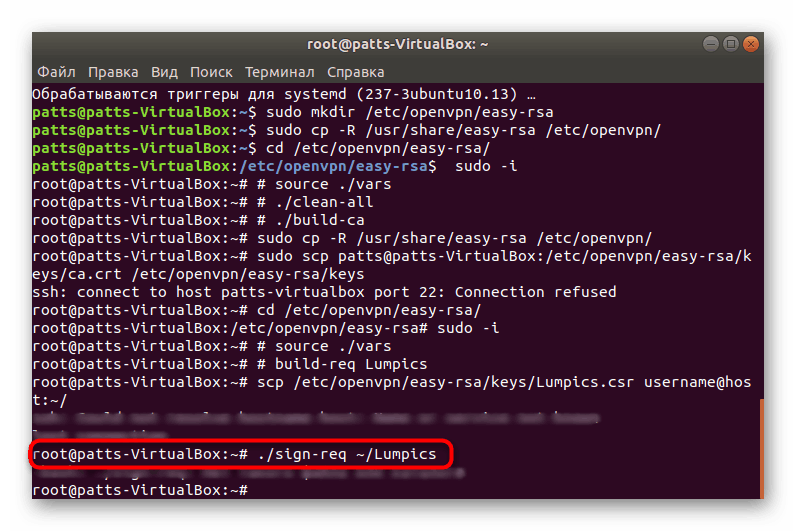

scp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/soringpcrepair.comscp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/, gdje je username @ host naziv računala koje treba poslati i soringpcrepair.com .csr - naziv datoteke s ključem. - Na računalu poslužitelja potvrdite ključ putem

./sign-req ~/soringpcrepair.com gdje soringpcrepair.com - naziv datoteke. Nakon toga vratite dokument natrag krozsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keyssoringpcrepair.comsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keys.

Ovo je kraj svih preliminarnih radova, a sve što preostaje je da dovede OpenVPN u normalno stanje i možete početi koristiti privatnu šifriranu vezu s jednim ili više klijenata.

Korak 4: Konfigurirajte OpenVPN

Sljedeći vodič će se primijeniti na klijenta i poslužitelja. Sve ćemo podijeliti po akcijama i upozoriti vas na promjene na strojevima, pa samo slijedite upute.

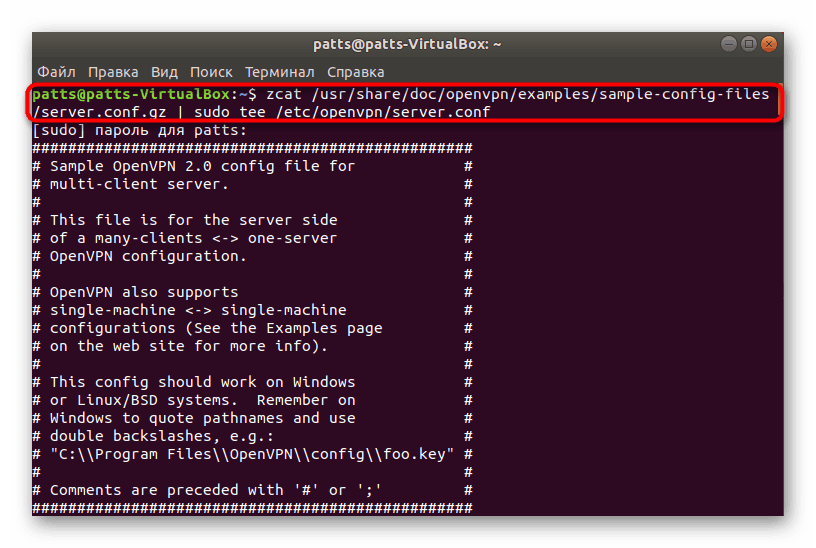

- Prvo stvorite konfiguracijsku datoteku na računalu poslužitelja pomoću

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.confzcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Prilikom konfiguriranja klijentskih uređaja, ova će datoteka također morati biti zasebno kreirana. - Pročitajte standardne vrijednosti. Kao što možete vidjeti, port i protokol su isti kao standardni, ali nema dodatnih parametara.

- Izvedite generiranu konfiguracijsku datoteku preko

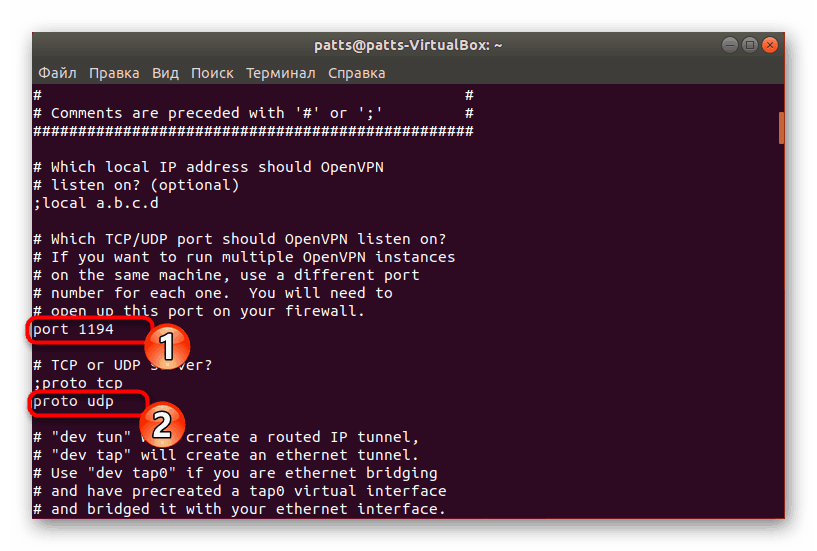

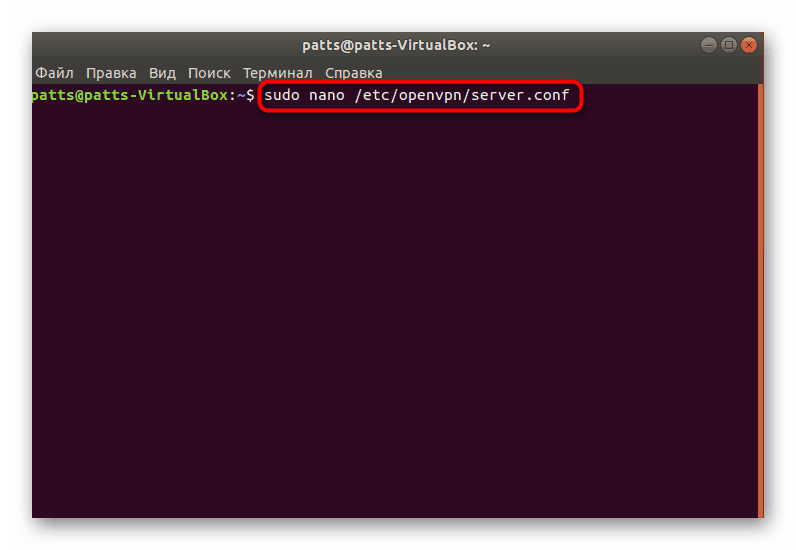

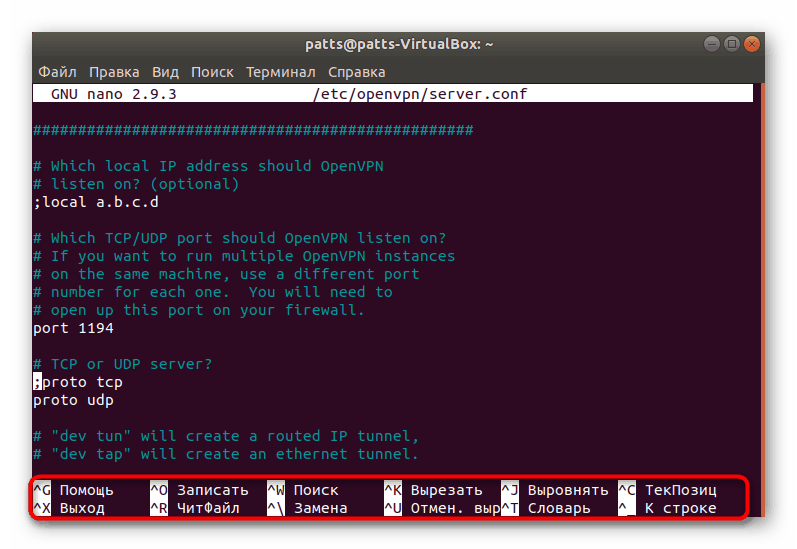

sudo nano /etc/openvpn/server.conf. - Nećemo ulaziti u detalje promjene svih vrijednosti, jer su u nekim slučajevima individualne, ali standardne linije u datoteci trebaju biti prisutne, ali slična slika izgleda ovako:

port 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtNakon što su sve promjene dovršene, spremite postavke i zatvorite datoteku.

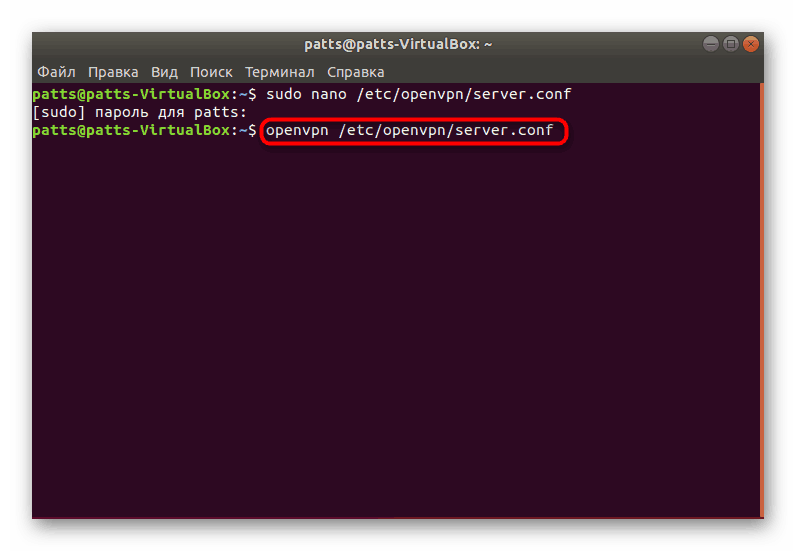

- Rad s poslužiteljskim dijelom je dovršen. Pokrenite OpenVPN kroz kreiranu

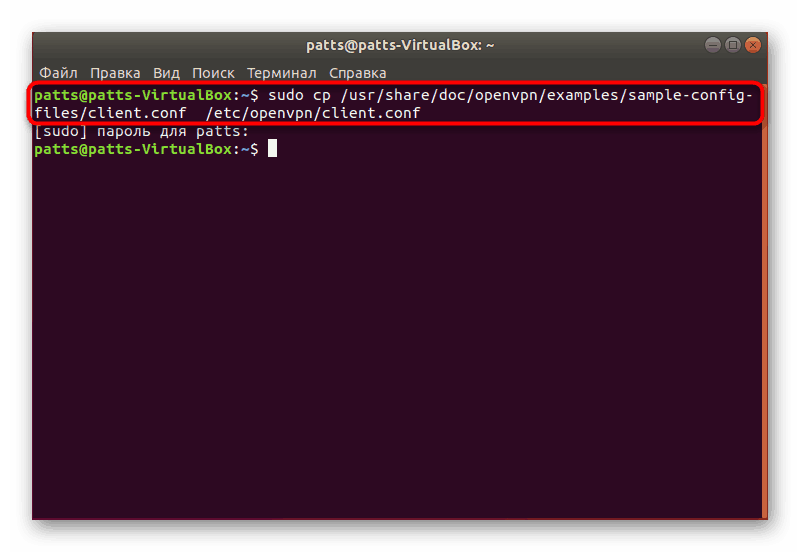

openvpn /etc/openvpn/server.confkonfiguracijsku datotekuopenvpn /etc/openvpn/server.conf. - Sada ćemo pokrenuti klijentske uređaje. Kao što je već spomenuto, ovdje se kreira i konfiguracijska datoteka, ali ovaj put nije raspakirana, pa naredba izgleda ovako:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Pokrenite datoteku na isti način kao što je gore prikazano i tamo postavite sljedeće retke:

client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3client.

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3Kada je uređivanje dovršeno, pokrenite OpenVPN:

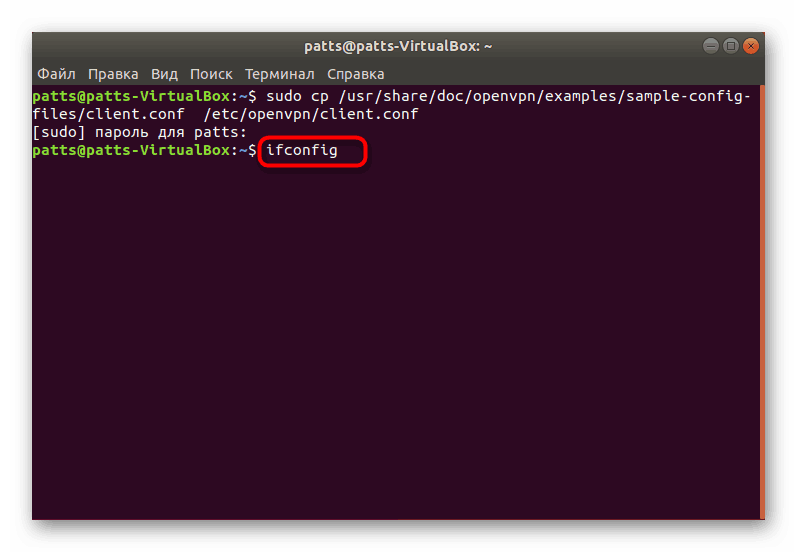

openvpn /etc/openvpn/client.conf. - Registrirajte

ifconfignaredbu kako biste bili sigurni da sustav radi. Među svim prikazanim vrijednostima, tun0 sučelje mora biti prisutno.

Da biste preusmjerili promet i otvoreni pristup Internetu za sve klijente na računalu poslužitelja, morat ćete aktivirati naredbe navedene ispod, jednu po jednu.

sysctl -w net.ipv4.ip_forward=1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

U današnjem članku, bili ste upoznati s instalacijom i konfiguracijom OpenVPN-a na strani poslužitelja i klijenta. Savjetujemo vam da obratite pozornost na obavijesti prikazane u "Terminalu" i proučite kodove pogrešaka, ako ih ima. Slične akcije pomoći će izbjeći daljnje probleme s vezom, jer brzo rješenje problema sprječava pojavu drugih nastalih problema.